Den øgede brug af fjernadgang som følge af coronakrisen gør det ekstra vigtigt at sørge for, at disse forbindelser er sikret.

Lige nu læser andre

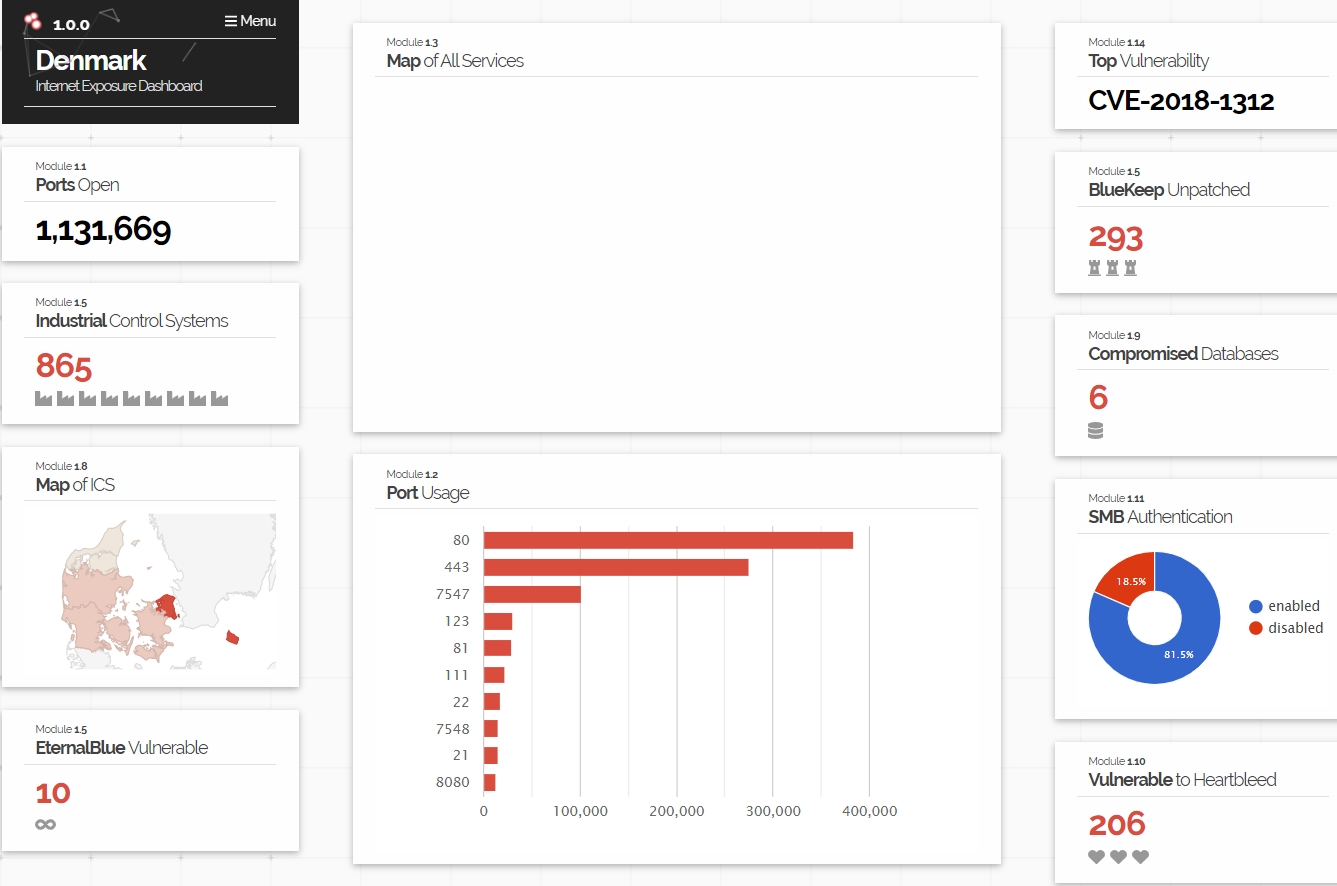

Velkendte sårbarheder har ingen udløbsdato, hvis systemerne ikke patches. Sårbarhedsscanninger viser desværre, at der stadig er en række systemer på danske IP-adresser, som har sårbarheder, der i visse tilfælde er flere år gamle. Det betyder imidlertid ikke, at sårbarhederne ikke kan udnyttes af hackere. Tværtimod.

Der er eksempelvis ifølge sårbarhedsscanningstjenesten Shodan et antal danske systemer, som er sårbare over for den sårbarhed i Windows, der fik tilnavnet “Bluekeep”. Denne sårbarhed blev patchet i maj 2019.

Opdatér VPN-software

Scanningerne viser også et øget antal VPN-gateways. Det er som udgangspunkt positivt. Center for Cybersikkerhed anbefaler, at medarbejdere benytter VPN til at tilgå organisationens systemer. Imidlertid har der været flere eksempler på, at sårbarheder i VPN-gateways er blevet brugt til at kompromittere netværk med blandt andet ransomware.

Derfor opfordrer Center for Cybersikkerhed til, at man holder VPN-softwaren opdateret.

Læs også

For industrielle kontrolsystemer er det i særdeleshed vigtigt at sikre, at adgang fra internettet er beskyttet. Ifølge Shodan er der observeret en stigning i antallet af eksponerede kontrolsystemer. Denne stigning er forventet som følge af det øgede behov for, at medarbejdere arbejder hjemmefra som følge af coronavirus.

Beskyt fjernadgang via Remote Desktop Protocol

Et andet redskab til fjernadgang er Remote Desktop Protocol (RDP). Der er imidlertid en vis risiko ved at åbne for, at man udefra kan få adgang til systemer. Derfor anbefaler Center for Cybersikkerhed, at man følger producenternes anbefalinger for at beskytte disse RDP-adgange. Det kan blandt andet omfatte to-faktor-autentifikation.

Derudover bør man sikre, at netværksporte til RDP og andre potentielt sårbare protokoller ikke er eksponeret til internettet, hvor det ikke er nødvendigt. Generelt bør kun de mest nødvendige porte være tilgængelige fra internettet.

Læs flere anbefalinger og retningslinjer fra Center for Cypersikkerhed her.